Sempre nelle linguette del pannello di configurazione esistono due strumenti in grado di proteggere il server Ftp da connessioni non autorizzate.

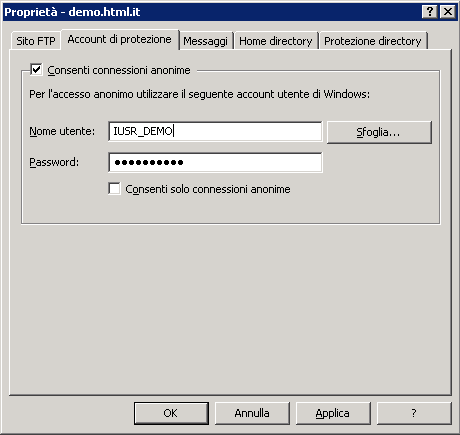

Account di protezione

Questa funzionalità (figura 20) definisce il tipo di accesso che è permesso al sito Ftp. Se il sito deve permettere le connessioni anonime, cioè se non è richiesto l'inserimento di nome utente e password per poter accedere al sito, è necessario spuntare il checkbox ed eventualmente indicare quale utente della macchina usare per impersonare l'utente anonimo. In caso si lasci l'utente predefinito, il suo valore è IUSR_nomemacchina, e, a meno di particolari necessità, conviene lasciarlo così configurato. Se invece è necessario richiedere username e password di accesso, si lascia senza spunta il checkbox Consenti connessioni anonime, così il servizio permetterà l'accesso solo a quegli utenti che si saranno autenticati al login e avranno i privilegi sul filesystem per poter leggere ed eventualmente scrivere sulla cartella del sito.

Figura 20. Account di protezione

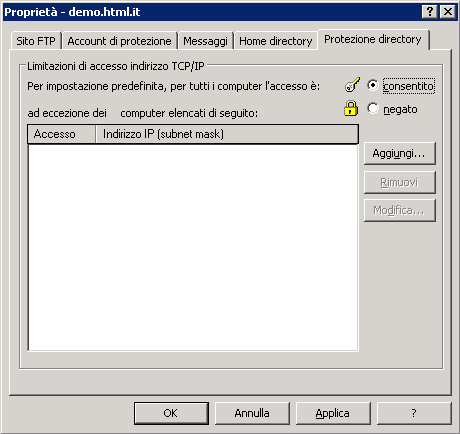

Protezione directory

In questa linguetta (figura 21) è possibile configurare le proprietà di accesso a livello di Ip di chi si connette. Attraverso il pulsante di opzione posto a destra è possibile definire se permettere di default l'accesso a chiunque e negarlo a qualcuno in particolare, oppure negarlo di default e permettere a qualcuno in particolare di accedervi. Il pulsante Aggiungi permette di definire un singolo computer, una classe di IP, oppure un dominio al quale applicare i criteri di cui sopra (nel caso di un dominio, è necessario evidenziare che verrà eseguito un reverse lookup per ogni clients che si connette e quindi richiederà del tempo aggiuntivo e delle risorse: è un'operazione sconsigliabile, a meno di motivi validi).

Figura 21. Protezione directory