Una volta capito che cos'è il Deep Web, e compresi i rudimenti di comunicazione all’interno di una rete TOR, possiamo iniziare ad utilizzarlo, avvalendoci degli strumenti necessari e resi disponibili dalla rete.

Come per la rete Internet, anche per il Deep Web sono disponibili diversi browser per la navigazione, tool di instant messaging e altri componenti per la pubblicazione e la consultazione di materiale in rete.

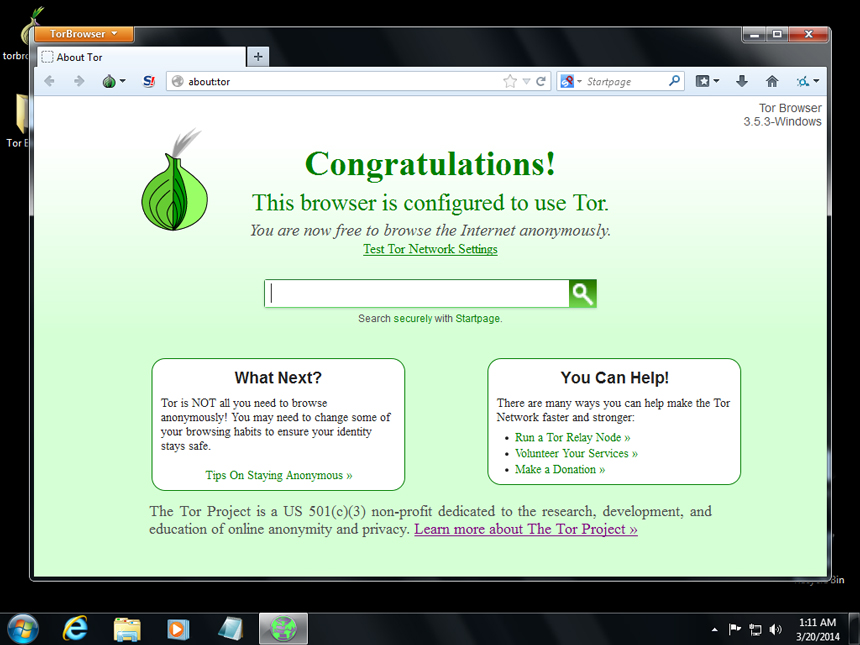

Browser TOR

Tor Browser è uno degli strumenti di navigazione preferiti dagli utilizzatori della rete TOR, ed è pre-configurato per proteggere la privacy e l’anonimato degli utenti sul web. Si avvale della rete TOR resa disponibile dai volontari di tutto il mondo per evitare che chiunque altro, al di fuori dell’utente, possa intercettare il traffico e analizzarlo per ricavarne informazioni.

Il browser non consente l’utilizzo di plugin quali Flash, RealPlayer, Quicktime, potendo questi essere oggetto di attacchi informatici che, se portati a termine con successo, potrebbero rivelare l’indirizzo IP sorgente e altre informazioni personali.

Questo browser ha anche l’indiscusso vantaggio di poter essere utilizzato senza problemi su Windows, Mac OS X e Linux, nonché di essere lanciato direttamente da penna USB, senza la necessità di installare alcun software sul PC.

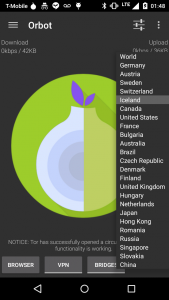

Per navigare da smartphone e tablet è possibile utilizzare Orbot, una proxy app dedicata al mondo Android e che consente di realizzare una connessione mobile realmente anonima.

Orbot può essere utilizzato dagli utenti non solo per accedere ad internet, ma anche per scambiare messaggi ed email, senza essere monitorati o bloccati dal proprio ISP o altri soggetti intermedi. Per ottenere queste funzionalità, l’importante a scaricare le altre app necessarie, anche dallo store ufficiale. Ad esempio, per la navigazione, Orbot si avvale e suggerisce Orfox come strumento per il web, mentre se si vuole chattare in modo sicuro occorre utilizzare ChatSecure.

Interessante anche l’integrazione con la app di Twitter, che consente cinguettii anonimi semplicemente cambiando le impostazioni locali relative al proxy utilizzato (in particolare occorre indicare com Proxy Host la stringa localhost, e come Proxy Port il valore 8118).

Secure instant messaging

TorMessenger è un software, anch’esso multipiattaforma, che aiuta gli utenti ad inviare e ricevere messaggi in modo sicuro, proteggendone la riservatezza mediante la rete TOR. Dispone di una interfaccia grafica estremamente semplice e pratica, fornendo anche un buon supporto mulitlingua, e può essere utilizzato con la gran parte dei protocolli di messaggistica più diffusi, tra cui Jabber (XMPP), IRC, Google Talk, Twitter, Yahoo.

In questo modo è quindi possibile utilizzare i tradizionali strumenti di messaggistica aggiungendo un livello di sicurezza aggiuntivo fornito dal fatto che i messaggi stessi vengono veicolati tramite la rete TOR.

Tuttavia risulta evidente che altre informazioni personali, come la lista dei contatti, le amicizie, eventualmente le date di accesso e utilizzo di strumenti potrebbero non essere protette da sguardi indiscreti, poichè permangono nelle disponibilità dei server che erogano il servizio.

Per questa ragione nel tempo sono nati degli strumenti specializzati, che intendono colmare anche questo gap. Tra questi si segnala Ricochet, che promette di nascondere completamente anche i metadati degli utenti, impedendo a chiunque di conoscere l’identità di chi utilizza lo strumento stesso, dei destinatari dei messaggi e tanto meno i contenuti scambiati. Non sono quindi presenti server intermedi che possono monitorare le comunicazioni, né è possibile risalire all’identità degli utenti o alla loro localizzazione.

Con Ricochet non è possibile definire nomi utente o altri parametri identificativi, poiché è stato sviluppato per garantire la riservatezza anche, a volte, limitando eventuali possibili azioni improprie dell’utente, come quella di poter scegliere uno username troppo identificativo. Per questo gli utenti sono identificati per mezzo di una stringa alfanumerica e tutti i messaggi vengono crittografati agli estremi della comunicazione (che è quindi di tipo end-to-end).

TOR2Web

Esistono dei casi in cui un utente vorrebbe navigare un sito o raggiungere un servizio esposto sulla rete TOR senza tuttavia utilizzare alcuno strumento aggiuntivo, ma semplicemente tramite i suoi strumenti tradizionali.

Per questa esigenza nasce e si sviluppa il progetto TOR2web, che consente appunto agli utenti Internet di accedere ai cosiddetti TOR Onion Services senza utilizzare un browser o altro strumento TOR.

Il funzionamento è semplice: è sufficiente aggiungere alla URL TOR, che solitamente termina con .onion, un ulteriore suffisso, come .to, .city o altri suffissi resi disponibili dai volontari di TOR2web.

In questo modo le richieste verranno ridirezionate a TOR2web, che si occuperà di veicolare le richieste all’interno della rete TOR, restituendo le risposte agli utenti.

È evidente che in questo modo il meccanismo è in grado di continuare a proteggere l’anonimato di chi pubblica il sito web o eroga il servizio, mentre i lettori non dispongono di alcuna tutela. Pertanto questo servizio va utilizzato solo con cognizione di causa.

Chiaramente esistono moltissimi altri strumenti utili alla fruizione di servizi nella rete TOR, che devono essere valutati e studiati prima di essere utilizzati per i propri scopi. Inoltre si deve sempre tenere presente che la rete TOR e i suoi utenti rappresentano un punto di forte interesse per ogni tipo di minaccia informatica e, pertanto, è opportuno:

- utilizzare sistemi operativi sicuri;

- aggiornare sempre i sistemi operativi e le applicazioni con le ultime patch, soprattutto in tema di sicurezza;

- verificare che gli stessi strumenti che si stanno utilizzando per il Deep Web siano realmente sicuri e lo continuino ad essere nel tempo;

- informarsi sulle nuove minacce presenti su Internet e nel Deep Web;

- cifrare, se possibile, il contenuto del proprio disco fisso e comunque non utilizzare mai le proprie informazioni personali e il proprio indirizzo email (o almeno farlo con molta attenzione) nell’ambito dei servizi del Deep Web.