Address Space Layout Randomization (ASLR), una delle tecniche più efficaci per rendere difficile l'esecuzione di exploit su una macchina dotata di Windows Vista e Windows 7. Come funziona? È presto detto: l'indirizzo di memoria in cui è caricata in memoria un'applicazione o una libreria dinamica viene randomizzato, in questo modo per un eventuale attaccante è molto più complesso conoscere in quale indirizzo di memoria andare ad agire con un eventuale exploit.

Non sempre le applicazioni utilizzano l'ASLR, diventando una facile preda, ma con le dovute precauzioni molti dei problemi riscontrati potrebbero essere facilmente mitigati. Microsoft infatti ha rilasciato un tool chiamato Enhanced Mitigation Experience Toolkit 2.0. Si tratta di un programma, funzionante su Windows Xp, Vista e Seven, che nella sua ultima incarnazione è dotato di una comoda GUI, utile per aumentare la sicurezza delle applicazioni abilitando ASLR ma non solo. EMET permette anche di attivare/controllare Data Execution Prevention (DEP) e Structured Exception Handler Overwrite Protection (SEHOP).

Una volta scaricato e installato basta avviarlo per avere a disposizione l'interfaccia grafica per gestirlo:

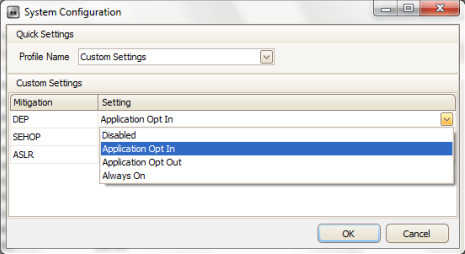

Nella parte alta della schermata è mostrato chiaramente lo stato del sistema, "System Status". Cliccando su "Configure System" si può intervenire sulle policy di default del sistema, accedendo a una schermata da cui potremo selezionare i livelli di sicurezza. Le scelte sono tra:

- "Maximum Security Settings", in cui la DEP è sempre abilitata come anche ASLR e SEHOP;

- "Recommended Security Settings", in cui tutte le tecnologie di prevenzione sono impostate a "Opt in" per consentire alle applicazioni di utilizzarle in base a delle scelte fatte in fase di sviluppo dei programmi

- "Custom Settings" in cui sarà l'utente amministratore del sistema a configurare manualmente DEP, ASLR e SEHOP: la scelta è tra "Disabled", "Application Opt in" "Application Opt out" e "Always on"

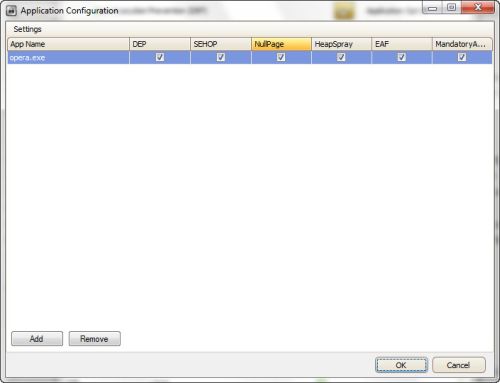

Se invece vogliamo intervenire a livello delle singole applicazioni possiamo cliccare sul pulsante in basso a destra "Configure Apps". Si aprirà una finestra in cui potremo andare a scegliere attraverso esplora risorse le applicazioni su cui vogliamo effettuare un hardening.

Nel nostro caso, visualizzabile in figura, abbiamo scelto Opera, un browser è sempre una tra le applicazioni più esposte al rischio di attacchi. Avremmo potuto scegliere però Adobe Reader, il PDF attualmente sono uno tra i vettori di attacco più sfruttati per fare breccia nei sistemi Windows e non solo (l'ultimo jailbreak di iOS per iPhone sfruttava proprio un buffer overflow causato da un PDF).

Per ogni eseguibile scelto si possono spuntare tutte le checkbox disponibili o solo alcune in base al grado di sicurezza che si vuole applicare. Un ottimo livello di hardening per qualsiasi programma consiste nello spuntare almeno la Data Execution Prevention e la ASLR in modo da minimizzare il rischio di exploit.

Oltre alla modalità grafica EMET 2.0 può essere usato da riga di comando, sempre prendendo ad esempio Opera, potremo aumentarne la sicurezza impartendo il seguente comando da una console amministrativa:

C:Program Files (x86)EMET>emet_conf.exe --add "C:Program Files (x86)Operaopera.exe"

Sia nel caso si utilizzi la GUI, sia in modalità console, sarà necessario riavviare il programma a cui siano state applicate le impostazioni di sicurezza prescelte.

Non pretendiamo di esaurire l'argomento hardening con EMET in questo articolo e per questo rimandiamo alla completa Guida Utente in PDF e all'ottimo caso pratico fornito da Microsoft per l'hardening di Adobe Reader