Introduzione

Tutti conoscono Firefox essenzialmente come un browser Web, con il suo nutrito "bagaglio" di estensioni e plug-in. Forse però non tutti sanno che, grazie agli strumenti con cui è stato costruito, Firefox può trasformarsi in un vero e proprio strumento di hacking per effettuare penetration test.

Firefox è basato su XUL (XML User Interface Language), un linguaggio XML-based utilizzato per lo sviluppo della GUI di Firefox. XUL somiglia un pò a DHTML (Dynamic HTML) ma, a differenza di quest'ultimo (nato essenzialmente per la realizzazione di pagine Web), consente di costruire vere e proprie applicazioni cross-platform e quindi facilmente portabili su tutti i sistemi operativi. Inoltre, mentre DHTML utilizza livelli, pagine e link, XUL si basa su oggetti già pronti come finestre, etichette e pulsanti, che in DHTML non sono immediatamente disponibili come primitive di sviluppo. Il layout delle applicazioni sviluppate con XUL, inoltre, può essere completamente personalizzato in modo da poterle rendere facilmente "brandizzabili" e localizzabili, il che è molto importante per poter incontrare le varie esigenze degli utenti finali. Last but not least, tali applicazioni possono essere eseguite sia in modalità offline che online.

Firefox come "contenitore" di applicazioni

Ogni pentester ha il suo bravo kit di strumenti tarati per compiere il proprio lavoro, come Live CD, free tools, Metasploit, script autoprodotti e quant'altro. Supponiamo però che il contesto in cui si va ad operare, come a volte succede, non consenta di poter installare altri software che non siano il solo browser. A quel punto cosa si fa? Proprio per ovviare a questo tipo di problemi è nato il progetto FireCAT (Firefox Catalog of Auditing exTensions).

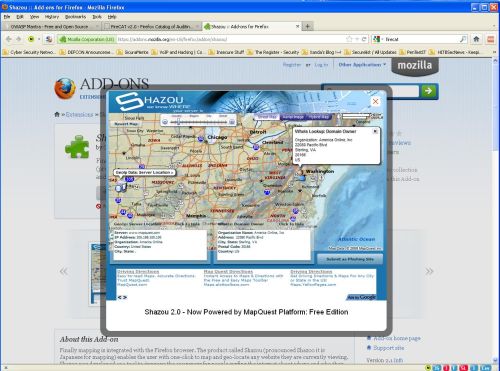

FireCAT è essenzialmente una collezione di estensioni e plugin di Firefox, organizzati in sezioni. L'idea alla base del progetto è quella di raccogliere e organizzare le estensioni ritenute più utili ai fini dell'intera gestione del processo di security auditing & assessment. In figura è mostrata la schermata iniziale di FireCAT versione 2.0:

Per chi lo volesse, esiste anche una versione di FireCAT in formato mindmap

- Information Gathering

- Proxies & Web Utilities

- Editors

- Network Utilities

- Misc

- IT Security Related

- Application Auditing

L'analisi puntuale di tutte le categorie di FireCat e sottocategorie richiederebbe uno spazio ben più ampio di un articolo, per cui rimandiamo il lettore a navigare personalmente tra i link di FireCAT, mentre qui ci limiteremo a citare solo qualche esempio. Per quanto riguarda la fase di Information gathering, cioè la fase di raccolta delle informazioni necessarie a poter sferrare poi l'attacco, in questa sezione troviamo estensioni come Shazou HostIP.info

Per quanto riguarda la sottosezione "Googling & Spidering" segnaliamo certamente Advanced Dork operatori avanzati di Google Google Hacking Database (GHDB)

Tornando a noi, nella sezione "Network Utilities" troviamo, tra le altre, estensioni dedicate all'Intrusion Detection/Prevention, come Firekeeper Snort CVE dictionary search plugin Offsec Exploit Milw0rm

Un plugin che ritengo anche molto utile è SHODAN Computer Search SHODAN

Nella parte dedicata all'Application Auditing, vale la pena certamente di citare SQL Inject Me XSS Me

A tal proposito, un altro plugin molto utile (sempre nella stessa sezione) è Hackbar

Figura 4. La Hackbar

(clic per ingrandire)

FireCAT e Mantra

OWASP Mantra è un security framework progettato per mettere a disposizione di un attaccante una serie di tool e rendergli la vita più "facile". Il punto di contatto tra FireCAT e Mantra risiede nel fatto che Mantra segue esattamente la stessa struttura di FireCAT, raggruppando i tool e suddividendoli in sezioni. Inoltre Mantra è cross-platform, portable e può essere lanciato "out-of-the-box", il che, come dicevamo all'inizio dell'articolo, risulta molto utile quando non è possibile effettuare installazioni per non compromettere lo stato della macchina e lasciare inalterati dischi, memory cards e ogni altro device riscrivibile.

Dalla sezione tools del sito di Mantra è possibile lanciare direttamente (o installare) una serie di strumenti, tra cui ritroviamo molti plugin già censiti in FireCAT. Nella sezione download invece è possibile scaricare direttamente il Mantra Security Toolkit per Firefox o Chromium, oppure navigare tra le varie sezioni organizzate per argomenti (es. Exploit and Advisories, Tools, Password and hashes, etc.), seguendo il link Hackery.

Una volta scaricato il Mantra Security Toolkit, denominato OWASP Mantra Armada, ed estratti i file in una cartella qualsiasi, apparirà un'icona in stile OWASP denominata "MantraPortable", che consente di lanciare il Mantra Security Toolkit. OWASP (The Open Web Application Security Project) è un'organizzazione internazionale, aperta alla partecipazione di tutti, impegnata in progetti di Information Security. Per maggiori informazioni si rimanda al sito. In Fig. 5 è possibile vedere la schermata iniziale di Mantra:

Come si vede in figura 5, lo stile è quello di Chrome e a sinistra troviamo una toolbar verticale personalizzabile con le applicazioni preferite, mentre nella "Add-on bar" in basso a destra ci sono gli add-on attivi, tra cui possiamo ricordare FoxyProxy oppure ProxyTool, che consente tra le altre cose, anche di scegliere che HTTP-UserAgent utilizzare per navigare. Cliccando sull'icona blu in alto a sinistra si apre un menu attraverso cui è posssibile raggiungere direttamente la sezione "Tools" e utilizzare i plugin che ci interessano. Se impostato in automatico (in Tools->Options->Advanced->Update), il browser si aggiorna ogni volta che ci sono nuovi plugin o estensioni rilasciate per la piattaforma.