Kali Linux è una distribuzione Linux basata su Debian,

rilasciata per la prima volta nel 2013 e correntemente gestita dalla società

Offensive Security.

Kali Linux è, a sua volta, la rebuild della più datata distribuzione

Backtrack.

Kali linux venne concepito quale strumento omnicomprensivo di ethical hacking per

l'attuazione rapida di penetration test e analisi delle vulnerabilità sui sistemi informatici.

L'ethical hacker (anche detto white hat) è diventato ormai a tutti gli effetti una figura professionale,

che si occupa di scoprire le falle di sicurezza dei sistemi informatici e segnalarle agli amministratori di sistema.

Kali Linux può quindi essere considerato il sistema operativo principe per chi

si occupa di ethical hacking a livello professionale. Va inoltre sottolineato che la Offensive Security offre

anche la possibilità di acquisire certificazioni riconosciute a livello mondiale che attestano

le capacità di ethical hacker acquisite sfruttando le capacità di Kali Linux.

Caratteristiche

Kali linux è una distribuzione open-source e completamente gratuita

che include centinaia di strumenti per il penetration test,

elencati in dettaglio sul sito ufficiale.

Il codice sorgente di Kali Linux è disponibile su GitHub, e in linea di principio può essere modificato o ricompilato per adattarlo a bisogni specifici.

Tuttavia la Offensive Security mette già a disposizione le immagini precompilate pronte

all'installazione sia per architetture x86,

che per architetture ARM.

Gli sviluppatori hanno reso disponibile un vasto insieme di immagini che supportano a pieno l'hardware dei più

noti Single-Board Computer,

basati su architettura del processore ARM, tra cui:

Raspberry Pi,

HardKernel-ODROID,

BeagleBone Black,

InversePath-USBArmory,

FriendlyARM e

BananaPI.

Infine, il numero di driver per il supporto delle schede di rete WiFi è enorme

e viene costantemente incrementato.

La volontà di garantire il supporto totale a tale tipo di schede

è dato dalla massiccia presenza di programmi per il penetration test mirati alla

verifica delle falle di sicurezza nelle reti wireless.

Installazione

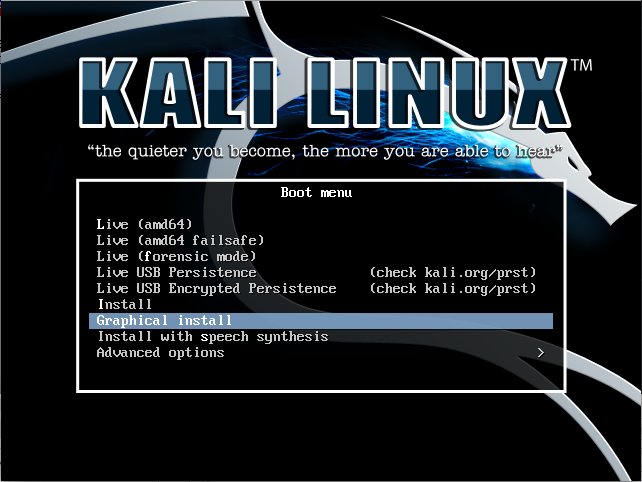

Kali linux può essere installato in due modalità classiche: live e hard-disk.

Qualora volessimo dare una semplice occhiata alle funzionalità di Kali, opteremo per un'installazione live:

- Bootable USB Drive:

l'installazione più semplice, consente di eseguire Kali da una chiavetta USB e provarne le funzionalità; - USB Drive con persistenza: consente di creare un sistema Kali portatile, che mantiene

i dati anche dopo l'arresto del sistema; - Kali ISO personalizzata: lo strumento live-build consente di creare

immagini live personalizzate secondo le nostre esigenze.

Qualora dovessimo optare per un'installazione su disco rigido, ci troveremo

invece a disposizione le seguenti possibilità:

- Kali Linux Hard-Disk: installazione su disco rigido, eventualmente criptata;

- Dual Boot Kali: consente di installare sullo stesso disco

sia Kali linux che Windows e/o Mac OS. La gestione dell'avvio dei differenti

sistemi operativi sarà affidata al bootloader GRUB; - Kali Linux Mini ISO: installazione ridotta ai pacchetti

necessari per l'avvio di Kali. Dopo l'installazione sarà compito

nostro scaricare i programmi di maggiore interesse dai repository della distribuzione; - Kali Linux Network PXE Install: questa modalità è particolarmente

utile per i computer che non dispongono di lettore CD/DVD né di

controller USB. Avremo chiaramente bisogno della connessione di rete

per finalizzare l'installazione.

Contenuti della guida

I programmi che analizzeremo in questa guida saranno divisi

sulla base del compito che essi sono in grado di svolgere.

Recandoci alla pagina ufficiale dei

programmi forniti da Kali,

troveremo (tra la miriade di sezioni disponibili), quelle più importanti

che verranno analizzate nelle prossime lezioni di questa guida:

- Information gathering: programmi che implementano tutte le funzionalità di scansione dell'ethical hacking;

- Vulnerability Analysis: programmi che consentono di scoprire eventuali falle di sicurezza relative all'autenticazione verso dispositivi fisici/software;

- Wireless Attacks: una suite di programmi mirata allo studio delle reti wireless, a rilevare la presenza di password "deboli", e all'implementazione di attacchi specifici ai protocolli di rete;

- Web Applications: si tratta di programmi mirati a rilevare falle di sicurezza nel web (es. Web server hacking, Cross-site scripting, Social Engineering, ecc…);

- Exploitation Tools: strumenti che sfruttano le vulnerabilità note dei sistemi software per ottenerne l'accesso in modalità amministratore;

- Malware Analysis: strumenti mirati a rilevare contenuti o comportamenti sospetti all'interno di file eseguibili, archivi, documenti di testo e così via;

- Forensics Tools: strumenti in grado di identificare, preservare e/o recuperare informazioni riguardanti un dato sistema software/hardware, (ad esempio programmi installati, sistema operativo eseguito, utenti e gruppi registrati con privilegi amministrativi, modello della scheda di rete installata);

- Sniffing & Spoofing: strumenti per il monitoraggio/modifica delle informazioni scambiate tra sistemi software/hardware (esempio: parametri scambiati tra client e server in una sessione HTTP, oppure dati che transitano all'interno di una comunicazione wireless);

- Password Attacks: una selezione di strumenti atti a scoprire eventuali fragilità nelle password utilizzate da programmi, reti e sistemi operativi.

ATTENZIONE: Prima di continuare, è bene precisare che questa guida è scritta a mero scopo informativo. L'utilizzo fraudolento dei suoi

contenuti è perseguibile ai sensi di legge e può costituire reato informatico. L'autore e HTML.it declinano

qualunque tipo di responsabilità per ogni utilizzo

che vada oltre il mero fine informativo per cui è stata scritta la guida stessa.