Immaginate di essere a casa di un vostro conoscente e di voler testare la sicurezza dei dispositivi connessi alla sua rete, verificare eventuali vulnerabilità e molto altro ancora senza un PC. Grazie a dSploit potrete eseguire tutti questi test in velocità. Si tratta di un programma per Android realizzato da Simone Margaritelli aka evilsocket che consente di verificare delle vulnerabilità servendosi solo del proprio smartphone.

I requisiti minimi per far funzionare dSploit sono:

- Android 2.3+;

- root;

- busybox;

Ecco le caratteristiche principali di dSploit:

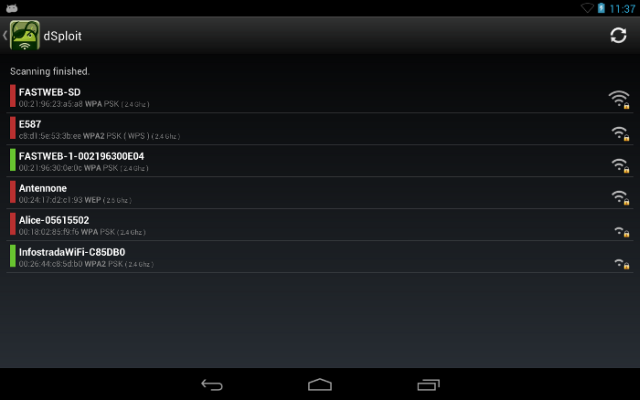

WiFi Cracking: questa funziona farà una scansione delle reti wifi e mostrerà in verde router vulnerabili che utilizzano password facilmente individuabili, ad esempio alcuni router Alice. Sono supportati i seguenti router: homson, DLink, Pirelli Discus, Eircom, Verizon FiOS, Alice AGPF, FASTWEB Pirelli and Telsey, Huawei, Wlan_XXXX, Jazztel_XXXX, Wlan_XX, Ono ( P1XXXXXX0000X ), WlanXXXXXX, YacomXXXXXX, WifiXXXXXX, Sky V1, Clubinternet.box v1 and v2, InfostradaWifi.

- RouterPWN: apre il browser e lo fa puntare al seguente indirizzo: Routerpwn.com. Si tratta di un sito web nel quale vengono raccolti exploit noti per router, in modo tale da riuscire a recuperare la password del router senza troppa fatica o eseguire comandi senza avere i privilegi necessari.

- Trace: esegue il comando traceroute.

- Port Scanner: basato su Nmap e ottimo con il quale potremo scansionare le porte di un dispositivo connesso alla nostra stessa rete.

- Inspector: è più lento rispetto al port scanner ma sarà più accurato e individuerà il sistema operativo target e i servizi in ascolto sulle eventuali porte aperte.

- Login Craker: sulla base del noto hydra supporta un sacco di protocolli ed è molto veloce.

- Packet Forger: per i più esperti, consente di creare pacchetti ed inviarli alla rete

- Vulnerability Finder: ricercherà i servizi vulnerabili basandosi sul sito National Vulnerability Database.

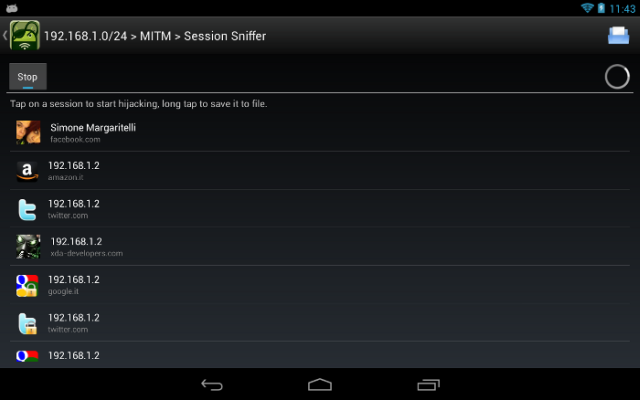

La categoria di punta in dSploit è il MITM, nella quale sono inclusi una serie di strumenti per effettuare un attaco Man In The Middle. In questa categoria, troveremo i seguenti strumenti:

- Simple Sniff: sniffer che registra tutto il traffico e lo salva in un file pcap.

- Password Sniffer: è in grado di analizzare il traffico ed individuare le password di diversi protocolli tra cui:

- http;

- ftp;

- imap

- imaps;

- irc;

- msn;

- Session Hijacking : setterà i cookie sniffati nel nostro browser permettendoci di rubare le sessioni alle vittime. In questo modo ci ritroveremo loggati con le loro utenze senza conoscere la loro password.

- Kill Connection : blocca la connessione alla vittima, lo stesso funzionamento di tcpkill.

- Redirect : Redireziona tutto il traffico http verso un altro sito da noi scelto.

- Replace Images : sostituisce l'indirizzo delle immagini nei siti internet con una immagine da noi scelta.

- Replace Video: sostituisce i video di youtube con un video da noi scelto.

- Script Injection: inietta codice JavaScript oppure html nelle pagine visitate dalla vittima.

- Custom Filter: sostituisce un testo da noi desiderato con un altro.

Perché scegliere dSploit?

Esistono infatti molti altri tool come droidsheep, zAnti( presentato alla conferenza hacker DEFCON) oppure netspoof. Inizio con elencare alcuni pro di dSploit:

- dSploit è gratuito;

- dSploit è opensource;

- dSploit occupa poco spazio;

- dSploit è stato scritto da uno sviluppatore italiano;

Qui sotto inoltre viene riportata una tabella che facilita il confronto con gli altri tools in circolazione.

|

dSploit |

||||

|

WiFi Scanning & Common Router Key Cracking |

SI |

no |

no |

no |

|

Deep Inspection |

SI |

SI |

no |

no |

|

Vulnerability Search |

SI |

parzialmente supportato |

no |

no |

|

Multi Protocol Login Cracker |

SI |

SI |

no |

no |

|

Packet Forging with Wake On Lan Support |

SI |

no |

no |

no |

|

HTTPS/SSL Support ( SSL Stripping + HTTPS -> Redirection ) |

SI |

no |

no |

no |

|

MITM Realtime Network Stats |

SI |

no |

no |

no |

|

MITM Multi Protocol Password Sniffing |

SI |

no |

no |

no |

|

MITM HTTP/HTTPS Session Hijacking |

SI |

no |

parzialmente supportato |

no |

|

MITM HTTP/HTTPS Hijacked Session File Persistance |

SI |

no |

SI |

no |

|

MITM HTTP/HTTPS Realtime Manipulation |

SI |

parzialmente supportato |

no |

parzialmente supportato |

Come viene mostrato dalla tabella riassuntiva, dSploit risulta il tool più completo per effettuare attacchi mirati ed efficaci partendo da uno smartphone. dSploit non è disponibile nel play store poiché è un'applicazione che andrebbe contro le policy dello store stesso e quindi sarebbe rimossa. Per il download di dSploit possiamo andare sul sito ufficiale: Dsploit.net

Oppure per chi vuole capire meglio il funzionamento può compilare il tutto partendo dal progetto displonibile su Git

Ricordo che l'utilizzo di dSploit su una rete non nostra è un crimine perseguibile per legge, quindi vi consigliamo di fare attenzione.

Su youtube sono anche disponibili alcune guide pratiche come la seguente http://www.youtube.com/watch?feature=player_embedded&v=HrQl1cG2Hq0